네트워크

네트워크분석_04_워너크라이 PCAP 분석

작성자 : Heehyeon Yoo|2025-11-11

# 네트워크# 워너크라이# PCAP# 패킷 분석

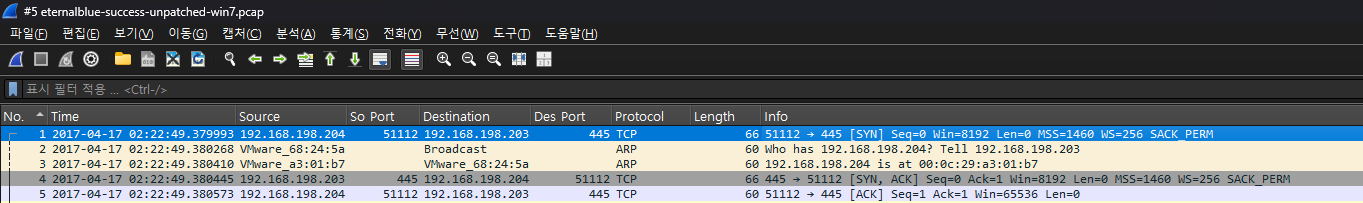

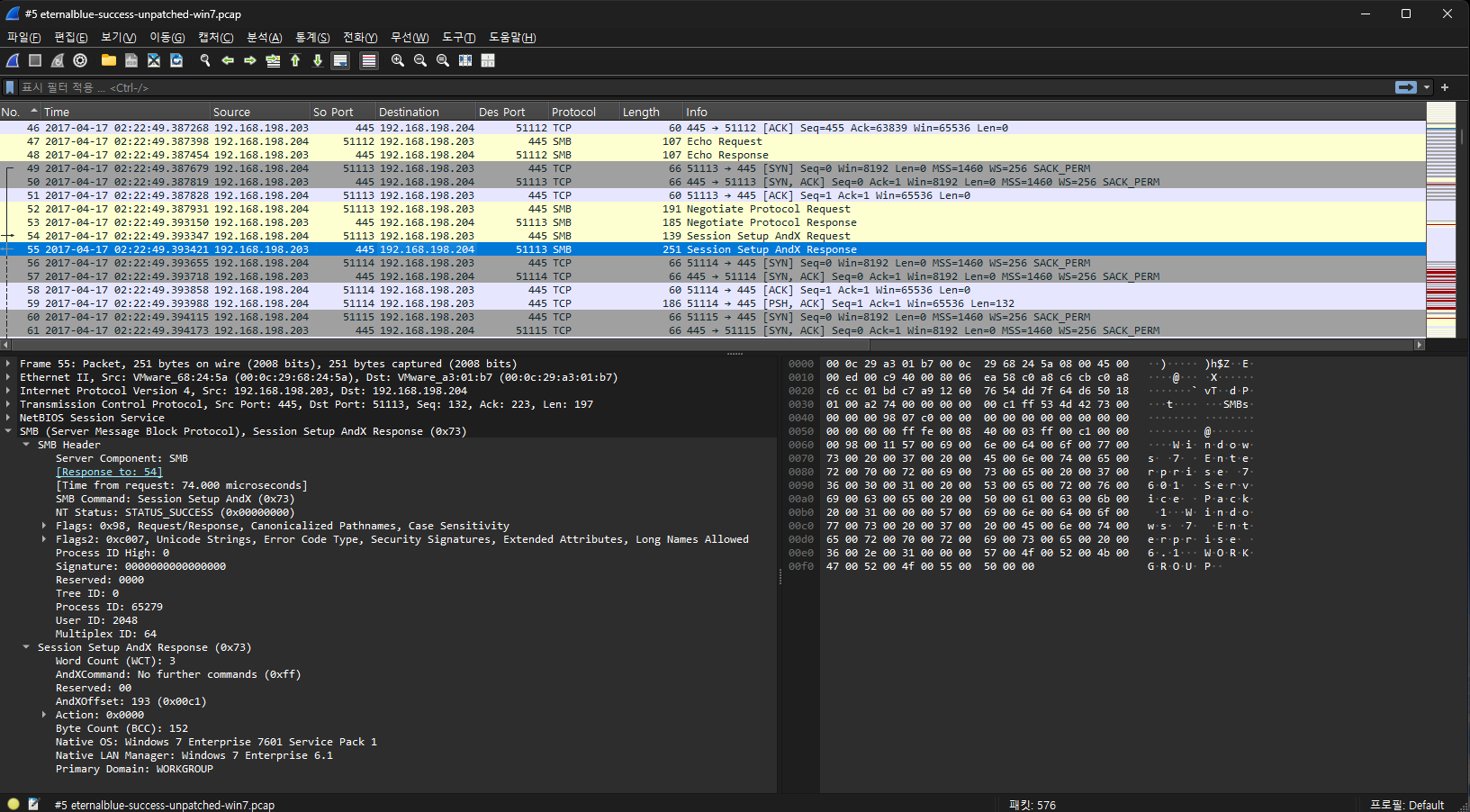

1. No. 1~56 패킷

- 초기 침투 + SMB 익스플로잇 준비 단계

- TCP Handshake + SMB Negotiate + Session Setup + IPC$ 연결

-> 공격자가 타깃 SMB(445) 세션을 정상 인증/연결함.

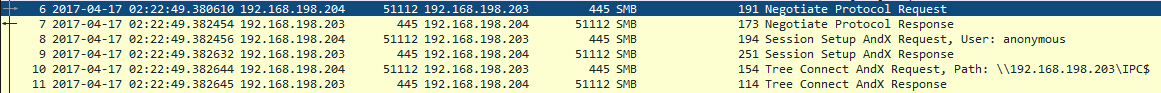

- NT Trans / Trans2 초기 호출

-> Total Data Count가 큰 NT 트랜잭션 요청이 등장.

-> 이것이 익스플로잇 트리거(핵심 페이로드를 로드하기 위한 통로) 역할.

- Trans2 Secondary 시작 직전까지의 구조

-> 대량 페이로드 전송이 본격적으로 시작되기 직전.

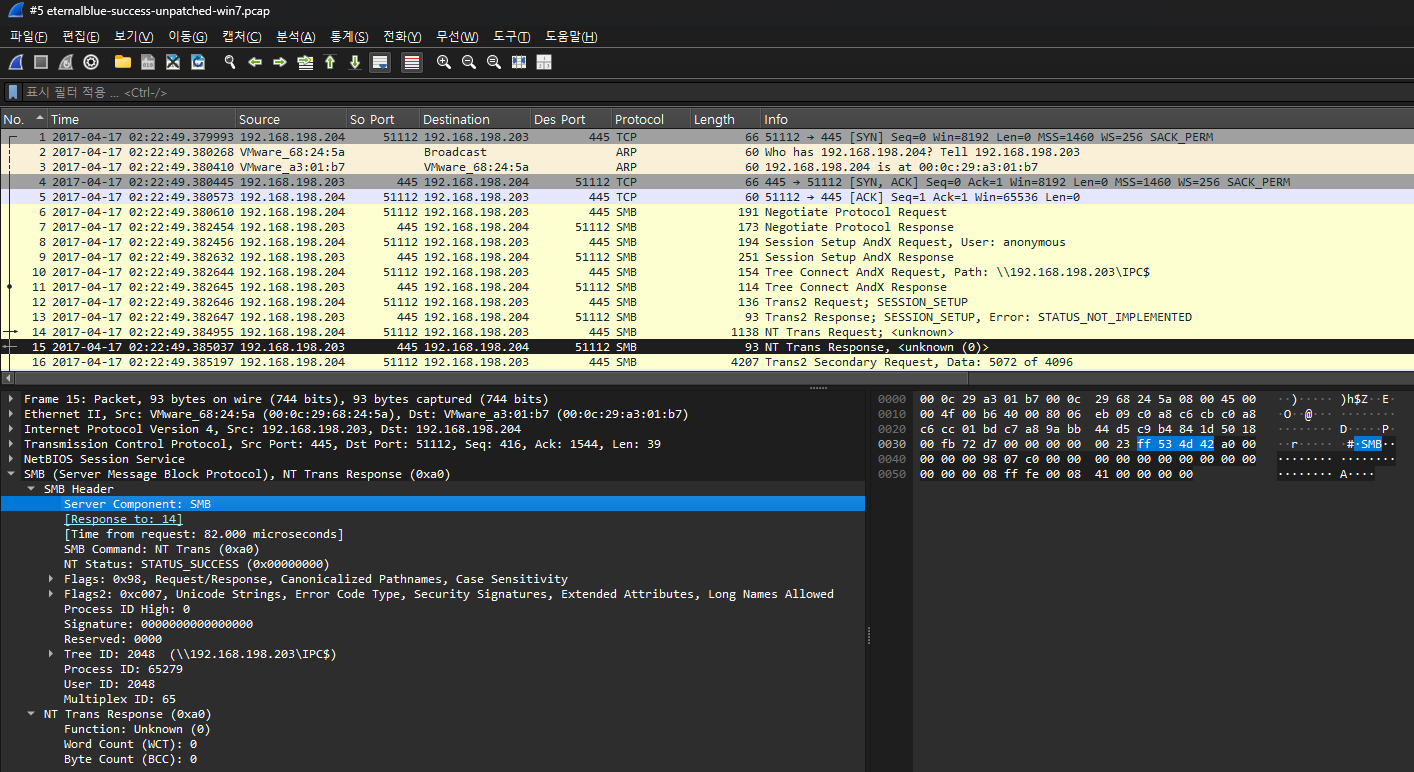

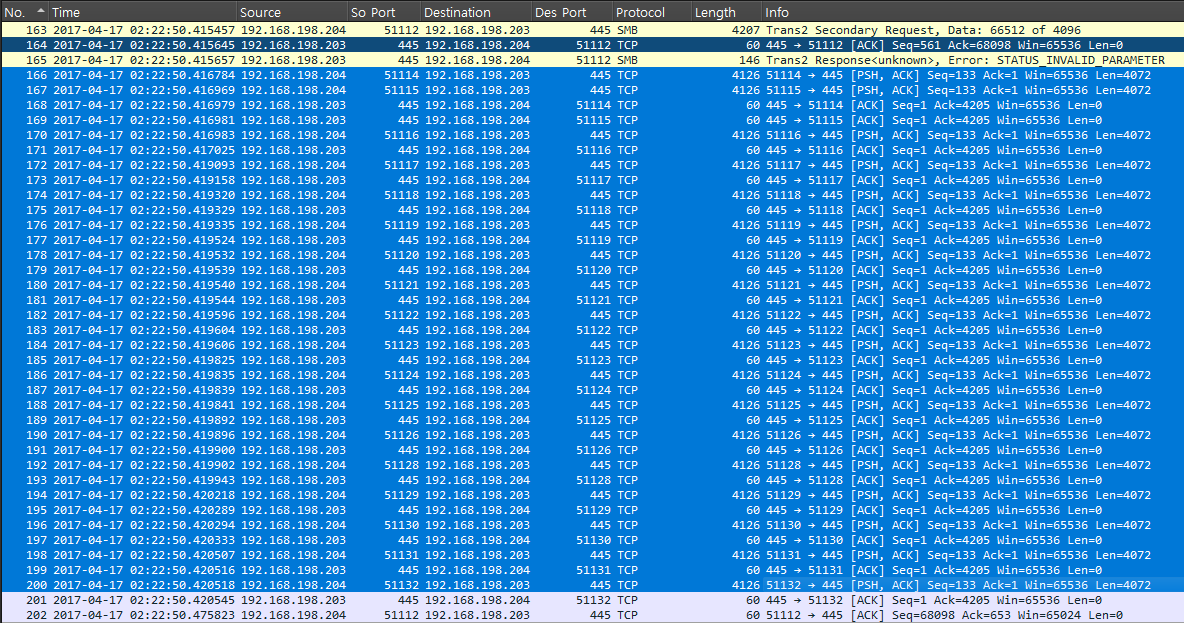

2. No. 57~256 패킷

- 워너크라이 실제 페이로드 주입

- Trans2 Secondary 요청이 반복되면서 DataDisplacement = 0, 0x1000, 0x2000, …

- 각 요청에 4096바이트(0x1000) 단위의 바이너리 블록이 포함됨.

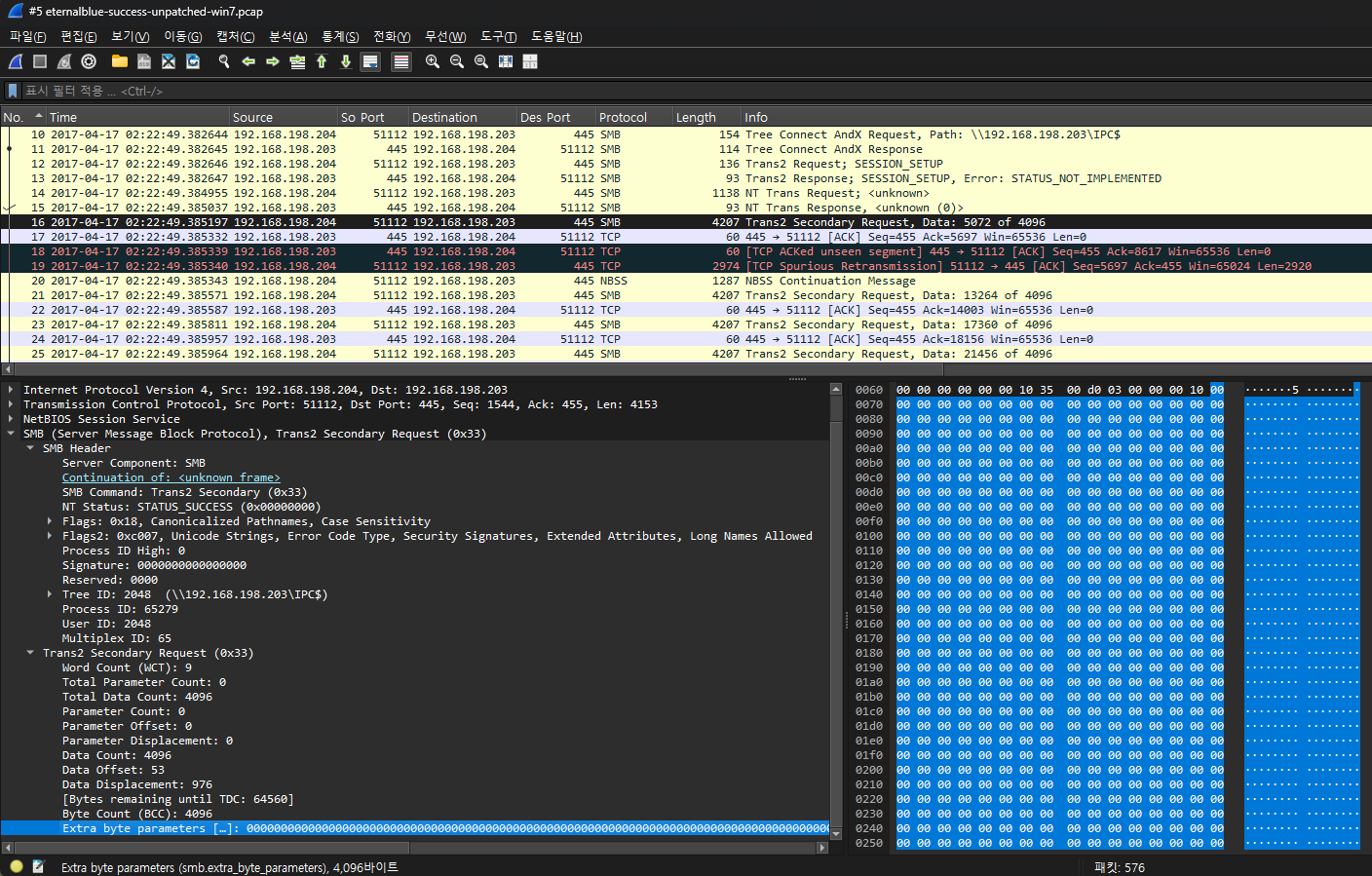

3. No 257~576

- 반복 작업(재시도, 다른 스트림으로 재전송, 추가 감염 루프)

- 새로운 세션으로 Neogtiate/Session Setup 반복

- 동일 형태의 Trans2 Secondary 반복

- 중간중간 RST/ACK(실패) + 재연결

- 동일 구조가 여러 번 나타남